ヤマハの仮想ルータ「vRX」のトライアルライセンスを入手しましたので、AzureのサーバとのSite-to-Site接続を行ってみます。

Config例はいろいろ出ているのでそれらを参考にしてつながることの確認レベルとなります。

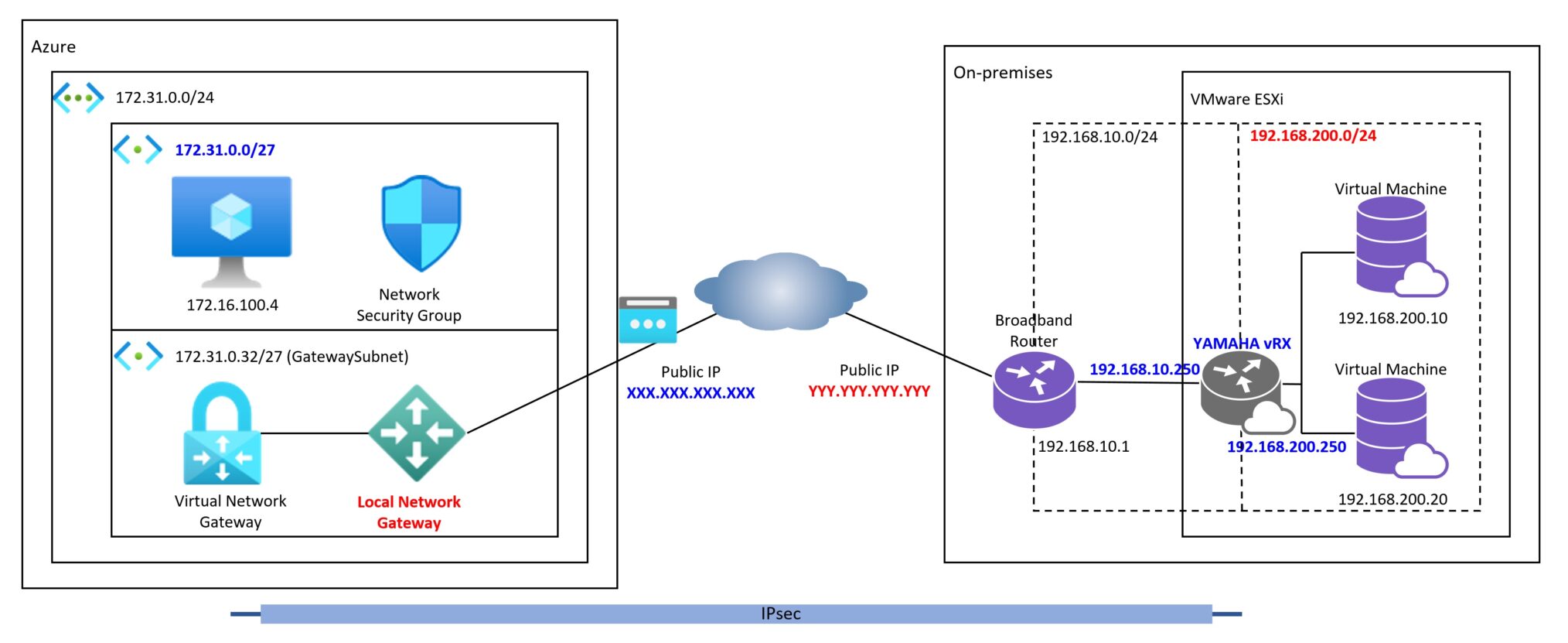

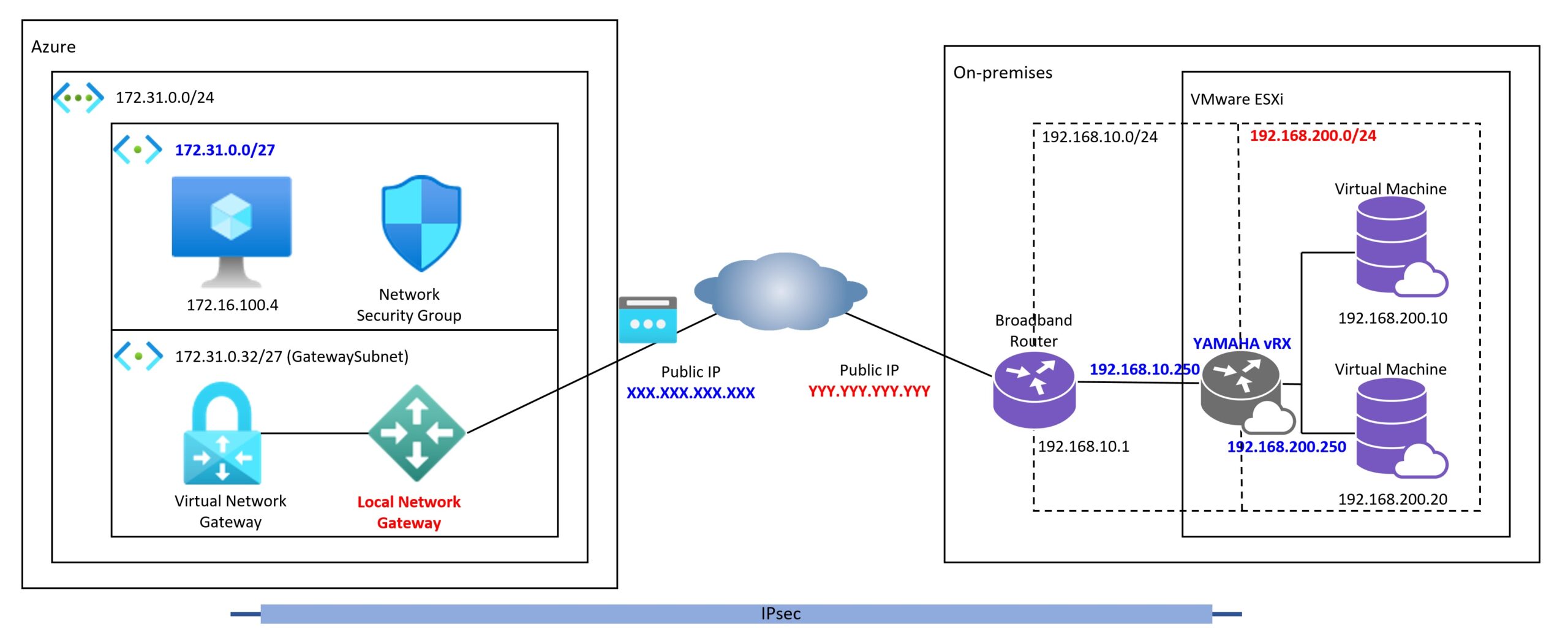

インターネットへの接続はブロードバンドルータによるNATを経由しての接続で、vRXはプライベートIPアドレスとなっています。

ネットワーク構成

Azure側設定で参照箇所:赤字 vRX設定で参照箇所:赤字、青字

Azure側の設定

Azure側の設定のポイントは以下のようになります。

仮想ネットワークゲートウェイのSKUがBasicですのでBGPは設定できません。

(1)仮想ネットワークゲートウェイ

| ゲートウェイの種類 | VPN | VPNゲートウェイを構成 |

| VPNの種類 | ルートベース | |

| SKU | Basic |

(2)ローカルネットワークゲートウェイ

| エンドポイント | IPアドレス | |

| IPアドレス | YYY.YYY.YYY.YYY | オンプレミス側のPublic IPアドレス |

| アドレス空間 | 192.168.200.0/24 | オンプレミスの内部ネットワーク |

(3)接続

| 接続の種類 | サイト対サイト(IPsec) | IKE/IPsec接続 |

| 共有キー(PSK) | ******** | vRXと同じ文字列にする |

| IKEプロトコル | IKEv2 |

「vRX」の設定例

ネットワーク設定

ip route default gateway 192.168.10.1

ip route 172.31.0.0/27 gateway tunnel 1

ip lan1 address 192.168.10.250/24

ip lan2 address 192.168.200.250/24VPN(IKEv2/IPsec)設定

tunnel select 1

ipsec tunnel 1

ipsec sa policy 1 1 esp aes256-cbc sha256-hmac anti-replay-check=off

ipsec ike version 1 2

ipsec ike duration child-sa 1 27000

ipsec ike duration ike-sa 1 28800

ipsec ike group 1 modp1024

ipsec ike keepalive log 1 off

ipsec ike keepalive use 1 on rfc4306

ipsec ike local address 1 192.168.10.250

ipsec ike local name 1 YYY.YYY.YYY.YYY ipv4-addr

ipsec ike nat-traversal 1 on

ipsec ike message-id-control 1 on

ipsec ike child-exchange type 1 2

ipsec ike pre-shared-key 1 text *********

ipsec ike remote address 1 XXX.XXX.XXX.XXX

ipsec ike remote name 1 XXX.XXX.XXX.XXX ipv4-addr

ipsec ike negotiation receive 1 off

ip tunnel tcp mss limit auto

tunnel enable 1

ip filter 1 pass * * * * *

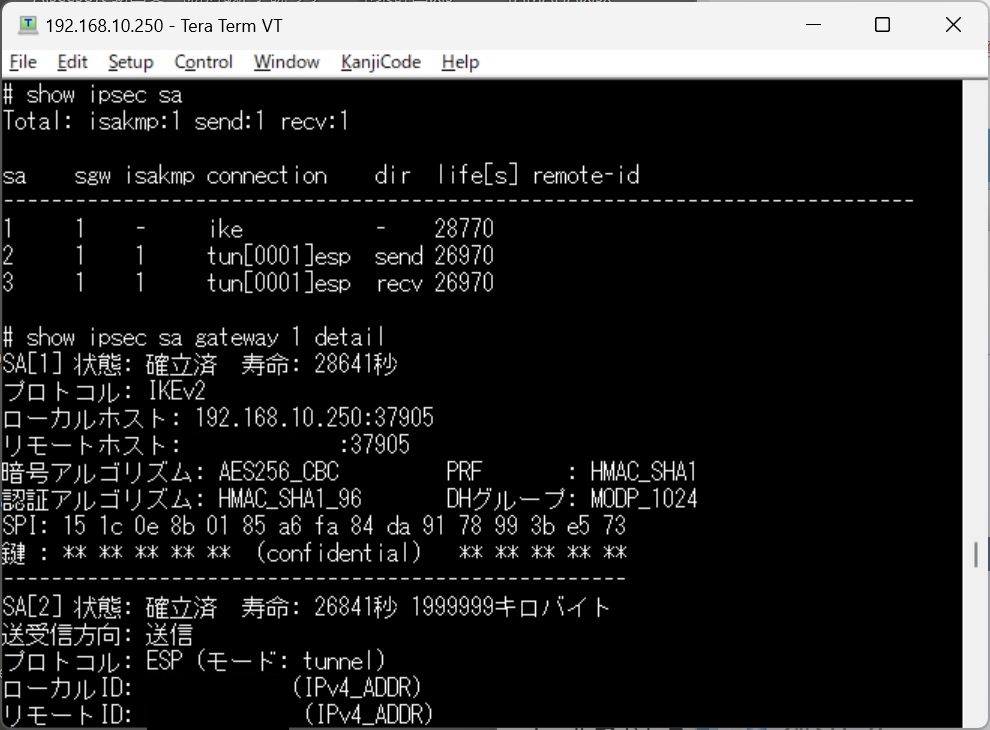

ipsec auto refresh on確認

「show ipsec sa」「show ipsec sa gateway 1 detail」コマンドなどで状態を確認します。

画面例のような表示になっていたら接続できていますので、サーバ間の接続を行ってみます。

コメント